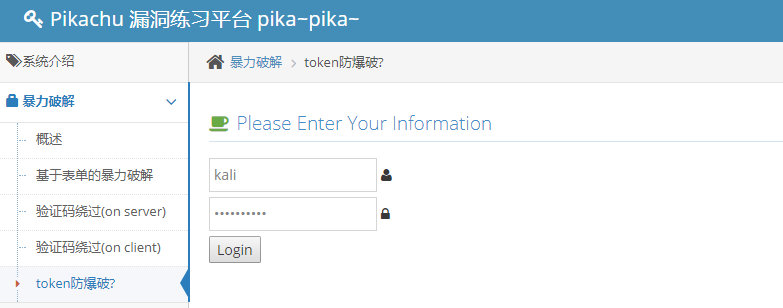

打开平台pikachu,点击token方爆破选项。

随便输入账号和密码,并且用burp抓包。

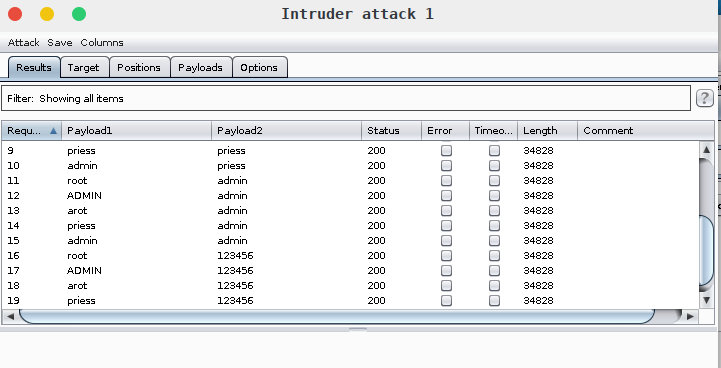

我们利用以前破解的方式进行破解,提示如下!

username=6666&password=666666&token=679625cb843f4ba37e630426334&submit=Login我们发现多了一个字段token=679625cb843f4ba37e630426334,抱着试一试的心态,我们按照原来的方式破解。

很遗憾,并没有跑出密码。

抽根烟 压压惊

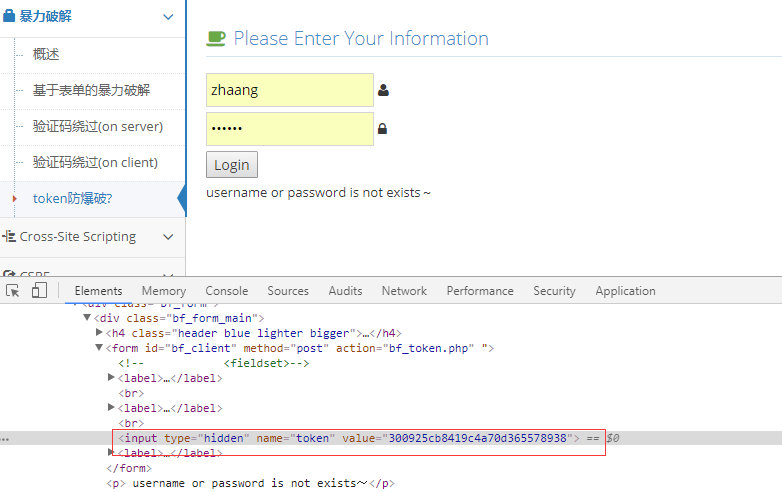

我们按F12审查元素

表单中有一个hidden项,里面存的就是token。

如何破

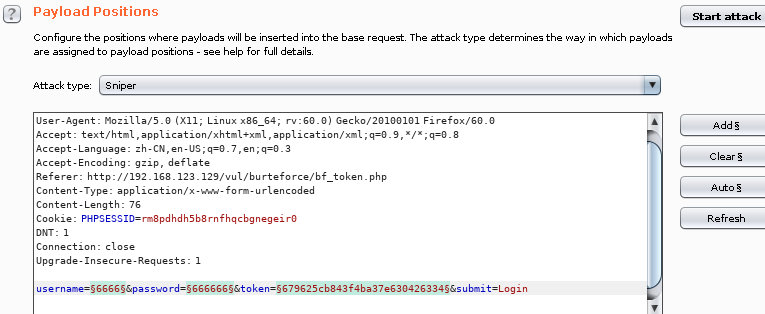

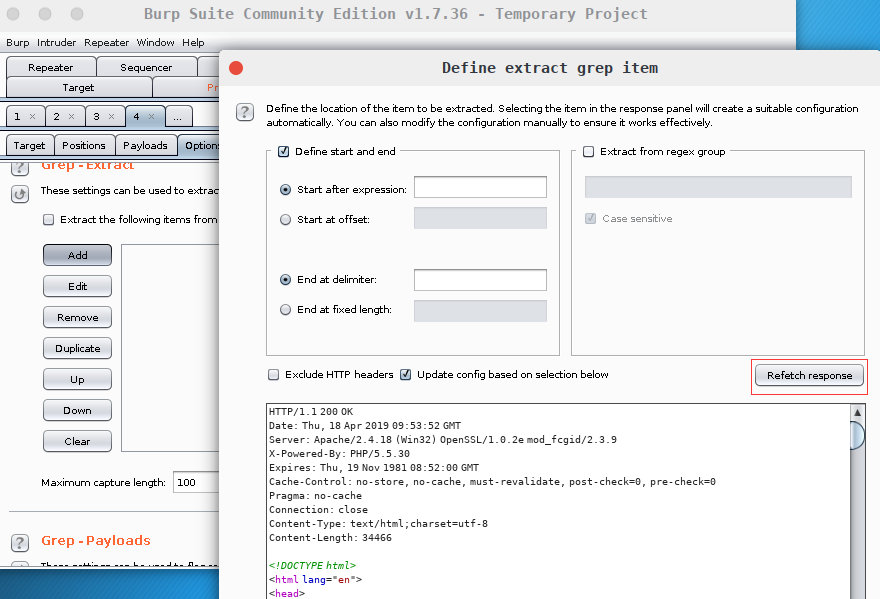

- 开启burpsuite代理,抓取数据包。

- 将请求包转送到

Intruder(在内容处右键菜单中可以看到)。 - Attack type选择Pitchfork。将

passwod和user_token设置攻击位置(attack position)

在options栏找到Grep - Extract,点击Add。

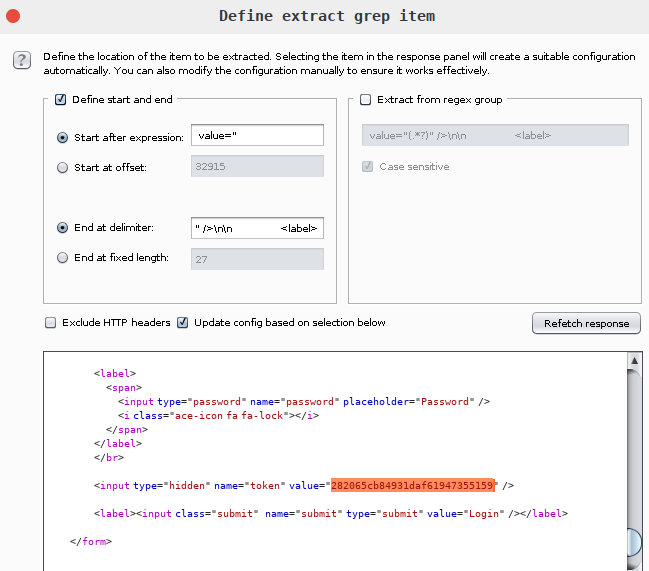

点击Refetch response,进行一个请求,即可看到响应报文,直接选取需要提取的字符串,上面的会自动填入数据的起始和结束标识。

点击“OK”返回,可以在列表中看到一个grep项。

返回payloads栏,payload 1 设置密码字典,payload 2 选择payload type为“Recursive grep”,然后选择下面的extract grep项即可。 然后

点击Start attack开始攻击,攻击成功

666666.png

4 条评论

请问如果是并不是在当前页面返回呢?

1、A请求获取到HTML页面,该页面携带token

2、B请求接着使用上面拿回的token

这种情况如何解决

请问下博主,为什么我使用burp代理访问网页时,显示的是此站点不安全啊,想了好久不知道怎么解决(´இ皿இ`)

给burp配置https

嗯嗯,试好了,谢谢博主